04 Mai NIS 2: Que pouvons-nous faire maintenant?

“Ce que le GDPR est pour garantir la vie privée, le NIS2 l’est pour la cybersécurité au niveau de l’UE”

NIS 2 est une directive européenne sur la sécurité des réseaux et des systèmes d’information (NIS 2) qui comporte un ensemble de règlements visant à garantir la sécurité et la résilience des réseaux et des systèmes d’information dans l’ensemble de l’Union européenne (UE). La directive NIS 2 vise à améliorer la cybersécurité dans l’Union européenne de diverses manières. Aux Pays-Bas, le NIS est également connu sous le nom de directive NIS.

Maintenant que les pays de l’UE ont adopté la directive NIS 2 d’ici fin 2022, il reste deux ans aux différents États membres pour la transposer dans leur législation nationale. On peut donc s’attendre à une nouvelle législation à l’automne 2024. Les obligations pour les organisations couvertes par celle-ci devraient alors entrer en vigueur, de manière réaliste, au début de l’année 2025. Mais bien sûr, vous ne devez pas attendre 2025 pour investir dans la cybersécurité de votre organisation!

Différence entre le NIS et le NIS 2

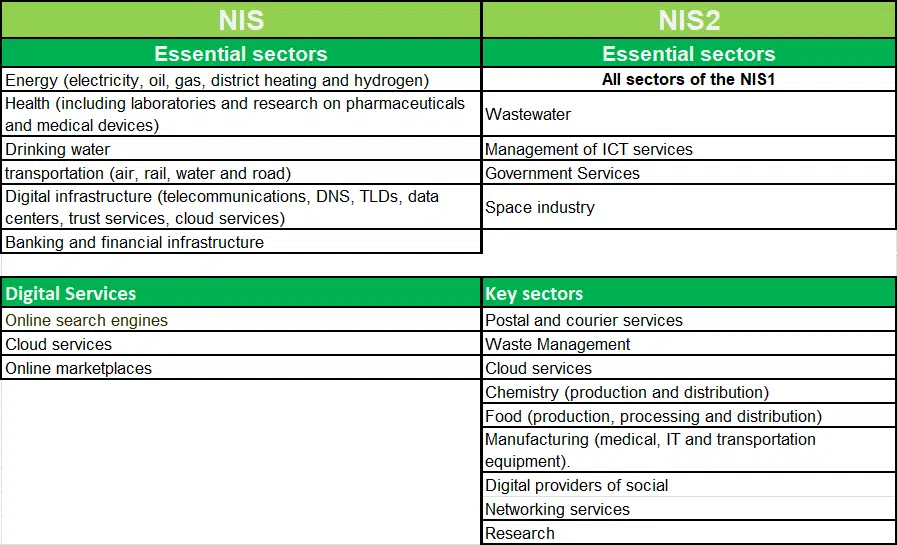

La première version du NIS (NIS1) comporte deux catégories de secteurs, à savoir les infrastructures critiques (critical) ou essentielles et les fournisseurs de services numériques. Le NIS 2 est utilisé de manière beaucoup plus large et certains de ces secteurs sont désormais nommés différemment. Il élargit également le nombre de secteurs et précise quels sont les fournisseurs qui en font partie. Le NIS 2 introduisant des règles uniformes, les États membres ne doivent plus désigner individuellement les fournisseurs essentiels.

Si votre organisation se situe dans les secteurs clés du tableau NIS2, vous devrez bientôt vous conformer à la directive NIS2. La plus grande différence entre les labels “essentiel” et “important” se situe au niveau du contrôle et de la conformité.

Les obligations

Une distinction est faite entre deux éléments: le devoir de diligence et les obligations de déclaration.

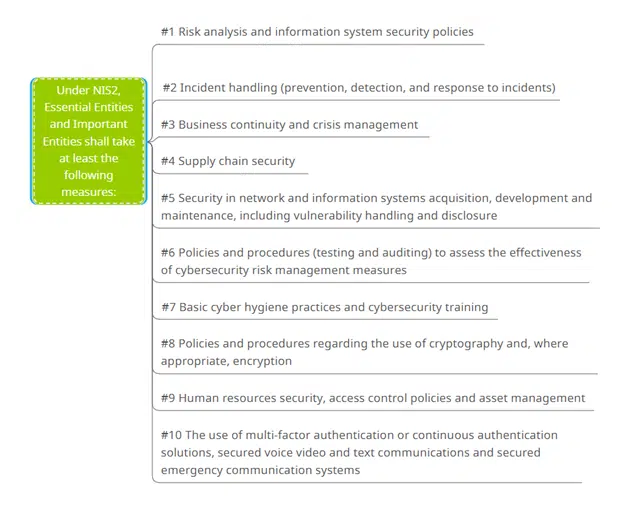

- Le devoir de diligence: une liste de mesures à respecter au minimum. Il s’agit notamment de la gestion de crise en cas de cyberincident majeur, de la réalisation d’analyses de risques et de l’utilisation du cryptage. (norme ISO 27001)

- Obligation de notification: signaler tout cyberincident. La notification obligatoire ne s’applique plus qu’aux violations de données (GDPR), mais il sera également obligatoire de signaler des incidents tels qu’une attaque par ransomware ou un abus grave.

Pour qui?

Toute entité opérant dans l’un des secteurs susmentionnés et ayant employé (au cours de ses deux derniers exercices) plus de 50 personnes ou réalisé un chiffre d’affaires annuel supérieur à 10 millions d’euros (c’est-à-dire les grandes ou moyennes entreprises) devra se conformer aux exigences de la directive.

Outre les “secteurs essentiels”, le NIS2 définit désormais une deuxième catégorie, les “secteurs importants”. La différence entre “essentiel” et “important” réside dans le degré de surveillance. Les secteurs essentiels sont soumis à une surveillance proactive, tandis que les secteurs importants sont soumis à une surveillance réactive.

CONSEIL : Vérifiez si votre organisation relève directement ou indirectement, en tant que fournisseur, de la réglementation NIS2. Le Centre for Cybersecurity Belgium (CCB) a indiqué que quelque 2 400 entreprises belges seraient couvertes par la nouvelle législation NIS2.

Exigences de sécurité

La NIS2 va plus loin que la NIS 1 en établissant des exigences de sécurité pour les secteurs clés et critiques. Cela inclut la certification des produits, des services et des processus dans le cadre de systèmes européens spécifiques de certification en matière de cybersécurité.

La directive NIS 2 stipulera simplement (voir article 18) que les entités doivent disposer de plans de gestion des incidents, de plans de continuité des activités et de plans de gestion des crises, de politiques et de procédures permettant d’évaluer l’efficacité de ces mesures, ainsi que de politiques relatives à l’utilisation de la cryptographie, à la sécurité du personnel, à l’utilisation de systèmes d’authentification appropriés et à la gestion de la chaîne d’approvisionnement.

En fonction de la maturité de la sécurité de votre organisation, les sujets ci-dessous constituent des domaines clés d’amélioration:

Amendes

Pensez à des amendes similaires à celles du GDPR ! Les organisations essentielles qui sont suffisamment grandes et qui ne se conforment pas aux exigences des directives NIS2 pourraient se voir infliger une amende pouvant aller jusqu’à 10 millions d’euros ou 2 % du chiffre d’affaires annuel mondial total.

La directive NIS 2 resserre les vis par rapport à la directive NIS 1 sur tous les fronts : champ d’application plus large, obligation de sécurité, obligation de notification et application plus stricte.

Quelles sont les mesures à prendre pour se conformer à la norme NIS 2?

Mettre en œuvre une gestion de la cybersécurité fondée sur les risques

Pour protéger les réseaux et les systèmes ainsi que leur environnement physique contre les incidents, ces mesures doivent s’appuyer sur une approche fondée sur les risques. Elles doivent être complétées par les contrôles de sécurité externes nécessaires.

La ligne directrice NIS 2 fournit un exemple d’un état idéal de sécurité, mais qui est facilement réalisable avec les conseils et les investissements appropriés.

Les mesures “appropriées” et “proportionnées” à prendre pour sécuriser les réseaux et les systèmes d’information peuvent être divisées en mesures organisationnelles (1) et techniques (2).

1. Conformité et gouvernance

La NIS 2 contient de nombreux éléments déjà définis dans les meilleurs cadres de sécurité et de conformité (par exemple IEC62443, NIST, ISO27001). Investir dans les cadres de cybersécurité existants peut donc permettre aux organisations de faire face aux risques couverts par la NIS 2:

- Effectuer une analyse des risques,

- Plan de continuité des activités et de gestion des crises

- Politiques écrites et procédures documentées

- Formation du personnel à la sécurité et gestion de la sensibilisation

- Traitement et signalement des incidents

2. Mesures techniques pour sécuriser l’infrastructure et les applications

Sécurité de l’infrastructure et des applications:

- Next-generation firewall

- Bloque le trafic, les services, les ports et les protocoles à l’exception de ceux expressément autorisés et définis comme appropriés et nécessaires pour l’organisation.

- Vendors: Barracuda, Sophos, Stormshield

- Antivirus sur tous les terminaux et serveurs avec au moins des capacités XDR/EDR:

- Antivirus qui utilise l’IA et l’apprentissage automatique pour faire de la prévention des exploits, de la protection comportementale, de l’anti-ransomware et qui identifie automatiquement les activités suspectes, peut prioriser les indicateurs de menaces et rechercher rapidement les menaces potentielles sur vos terminaux et serveurs.

- Vendor: Sophos

- Managed Detection & Response (MDR) service:

- Identity et Access control Management (IAM):

- Technologie basée sur l’utilisateur permettant de contrôler, au niveau de l’utilisateur et en fonction de son rôle, les ressources du réseau et les autres actifs de l’organisation.

- Vendors: One Identity

- ZTNA (Zero Trust Network Access)

- Contrôles d’accès très granulaires par la validation de l’identité de l’utilisateur, de la santé et de la conformité de l’appareil avant d’accorder l’accès aux systèmes ou aux applications.

- Vendors: Barracuda, Sophos, Cato Networks , One Identity

- MDM (Mobile Device Management)

- Protection des appareils mobiles – même pour les utilisateurs travaillant avec des appareils personnels. Des règles de conformité flexibles surveillent l’état des appareils et signalent les écarts par rapport aux paramètres souhaités.

- Vendor: Sophos

- Cryptage des appareils et des fichiers

- Protégez les appareils et les données avec un chiffrement complet. Surveillez l’état de chiffrement des appareils et démontrez la conformité.

- Vendor: Sophos

- Asset Management

- Approche proactive grâce à l’inventaire de tous les actifs et à la gestion des vulnérabilités.

- Vendors: Armis

- Surveillance et alerte centralisées

- Surveillance et mise en corrélation des signaux provenant de l’ensemble du réseau, identification et investigation des activités suspectes sur l’infrastructure du réseau afin d’optimiser la cyberdéfense.

- Vendor: Solarwinds

Vous avez encore des questions sur NIS 2? Contactez notre équipe. Nous nous ferons un plaisir de vous aider.

Aucun commentaire